作者: Virbox Protector

数据库安全

在移动互联网时代,数据库已经成为应用程序的核心资产。从个人的聊天记录、照片,到企业的客户信息、财务数据,几乎所有的敏感信息都存储在数据库中。然而,大多数移动应用的本地数据库面临着严重的安全威胁。设备丢失、被盗、二手转卖,甚至是恶意应用的后台读取,都可能导致数据库文件被完整复制。攻击者一旦获得物理访问权限,使用专业工具提取数据库文件只需要几分钟。

很多开发者会想到使用数据库密码来保护数据。但这里存在一个关键误解:常规数据库的密码机制主要用于访问控制,而非数据加密。以SQLite为例,它本身并不支持加密功能,数据是以明文形式存储的。即使某些数据库提供了密码功能,其本质往往只是验证身份的门槛,一旦绕过验证机制,数据库文件的内容依然可以被直接读取。这就像给保险箱设置了密码,但箱体本身却是透明的。

真正的安全需要在数据存储层面进行加密,让数据库文件即使被窃取也无法被解读。这正是本文想解决的核心问题。

SQLCipher

介绍

SQLCipher是SQLite的加密扩展,它从根本上解决了数据安全问题。与传统的访问控制不同,SQLCipher在数据写入磁盘之前就进行加密,采用256位AES加密算法对整个数据库文件进行透明加密。这意味着即使攻击者拿到了数据库文件,看到的也只是一堆无意义的乱码,没有正确的密钥根本无法解密。更重要的是,这种加密过程对开发者完全透明,你只需要在打开数据库时提供密钥,之后的所有SQL操作都和使用普通SQLite一模一样,无需修改现有代码逻辑。SQLCipher还具有良好的跨平台特性,支持iOS、Android、Windows、Linux等多个平台,并且经过了广泛的实际应用验证,包括Signal、WhatsApp等知名应用都采用了SQLCipher来保护用户数据。这种数据存储层面的加密,才是真正意义上的安全防护。

开发环境

系统: Windows 11

包管理工具:vcpkg

工具链:Vs2022

使用示例

安装sqlcipher

.\vcpkg install sqlcipher

代码

CMakeLists.txt

cmake_minimum_required(VERSION 3.10)

project(demo)

add_definitions(-DSQLITE_HAS_CODEC)

find_package(sqlcipher CONFIG REQUIRED)

set(SRC_LIST

src/main.cpp

)

add_executable(${PROJECT_NAME} ${SRC_LIST})

target_link_libraries(${PROJECT_NAME} PRIVATE sqlcipher::sqlcipher)

main.cpp

#include <iostream>

#include <string>

#include <sqlcipher/sqlite3.h>

int open_database(const std::string& path, sqlite3** pdb)

{

int rc = 0;

sqlite3* db;

rc = sqlite3_open(path.c_str(), &db);

if (rc != SQLITE_OK) {

return rc;

}

*pdb = db;

return rc;

}

int open_encrypt_database(const std::string& path, const std::string&key, sqlite3** pdb)

{

int rc = 0;

sqlite3* db;

rc = sqlite3_open(path.c_str(), &db);

if (rc != SQLITE_OK) {

return rc;

}

rc = sqlite3_key(db, key.c_str(), key.size());

if (rc != SQLITE_OK) {

sqlite3_close(db);

return rc;

}

return rc;

}

int process_data_basse(sqlite3*db)

{

int rc = 0;

char* errMsg = nullptr;

constchar* createTableSQL =

"CREATE TABLE IF NOT EXISTS users ("

"id INTEGER PRIMARY KEY,"

"name TEXT,"

"email TEXT);";

rc = sqlite3_exec(db, createTableSQL, nullptr, nullptr, &errMsg);

if (rc != SQLITE_OK) {

std::cerr << "创建表失败: " << errMsg << std::endl;

sqlite3_free(errMsg);

sqlite3_close(db);

return rc;

}

constchar* insertSQL =

"INSERT INTO users (name, email) VALUES ('张三', 'zhangsan@example.com');";

rc = sqlite3_exec(db, insertSQL, nullptr, nullptr, &errMsg);

return rc;

}

int display_database(sqlite3* db)

{

int rc = 0;

char* errMsg = nullptr;

sqlite3_stmt* stmt;

constchar* selectSQL = "SELECT * FROM users;";

rc = sqlite3_prepare_v2(db, selectSQL, -1, &stmt, nullptr);

if (rc == SQLITE_OK) {

while (sqlite3_step(stmt) == SQLITE_ROW) {

int id = sqlite3_column_int(stmt, 0);

constunsignedchar* name = sqlite3_column_text(stmt, 1);

constunsignedchar* email = sqlite3_column_text(stmt, 2);

std::cout << "ID: " << id << ", Name: " << name

<< ", Email: " << email << std::endl;

}

}

sqlite3_finalize(stmt);

return rc;

}

void close_database(sqlite3* db)

{

sqlite3_close(db);

}

int encrypt_database(sqlite3* db, const std::string& path, const std::string& key)

{

int rc = 0;

char* errMsg = nullptr;

std::string pragmaSQL = "PRAGMA cipher_page_size = 4096;";

sqlite3_exec(db, pragmaSQL.c_str(), nullptr, nullptr, &errMsg);

std::string attachSQL = "ATTACH DATABASE '"+ path +"' AS encrypted KEY '"

+ key + "';";

rc = sqlite3_exec(db, attachSQL.c_str(), nullptr, nullptr, &errMsg);

if (rc != SQLITE_OK) {

std::cerr << "附加失败: " << errMsg << std::endl;

sqlite3_free(errMsg);

return rc;

}

sqlite3_exec(db, "PRAGMA encrypted.cipher_page_size = 4096;", nullptr, nullptr, nullptr);

rc = sqlite3_exec(db, "SELECT sqlcipher_export('encrypted');", nullptr, nullptr, &errMsg);

if (rc != SQLITE_OK) {

std::cerr << "导出失败: " << errMsg << std::endl;

sqlite3_free(errMsg);

sqlite3_exec(db, "DETACH DATABASE encrypted;", nullptr, nullptr, nullptr);

sqlite3_close(db);

return rc;

}

std::cout << "导出成功!" << std::endl;

sqlite3_exec(db, "DETACH DATABASE encrypted;", nullptr, nullptr, nullptr);

sqlite3_close(db);

return rc;

}

int main()

{

std::string dbPath = "plain.db";

std::string edbPath = "encrypted.db";

std::string key = "Hello";

sqlite3* db = NULL;

remove("plain.db");

remove("encrypted.db");

int rc = 0;

rc = open_database(dbPath, &db);

if (rc != SQLITE_OK) {

std::cerr << "打开数据库失败: " << dbPath << std::endl;

return1;

}

rc = process_data_basse(db);

if (rc != SQLITE_OK) {

std::cerr << "处理数据库失败" << std::endl;

close_database(db);

return1;

}

rc = encrypt_database(db, edbPath, key);

if (rc != SQLITE_OK) {

std::cerr << "加密数据库失败" << std::endl;

close_database(db);

return1;

}

close_database(db);

rc = open_encrypt_database(edbPath, key, &db);

if (rc != SQLITE_OK) {

std::cerr << "打开数据库失败: " << dbPath << std::endl;

return1;

}

rc = display_database(db);

if (rc != SQLITE_OK) {

std::cerr << "展示数据失败" << std::endl;

close_database(db);

return1;

}

close_database(db);

return0;

}

效果

标准输出:

导出成功!

ID: 1, Name: 张三, Email: zhangsan@example.com

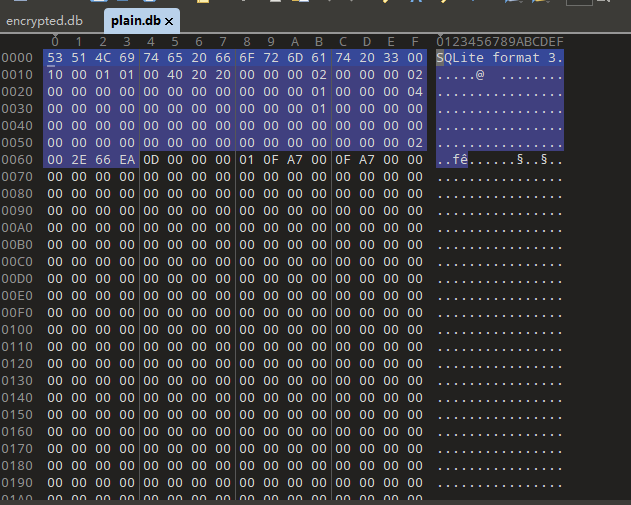

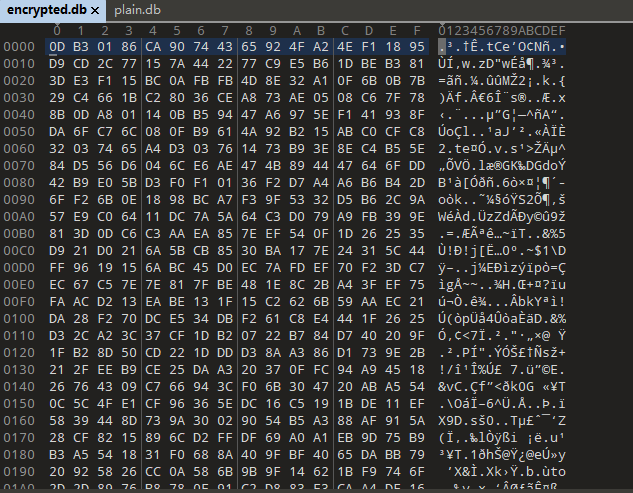

加密效果:

深谈数据与代码安全

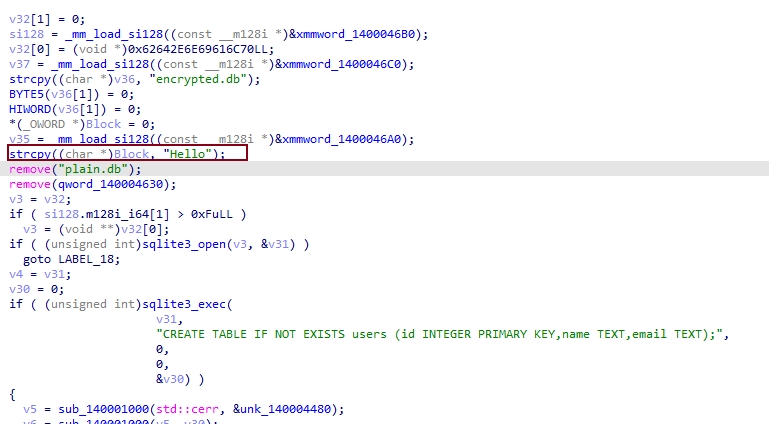

在仔细想想,使用了SQLCipher后数据库就真的安全了吗?请看下图。

通过反汇编工具还是可以轻松看到一些关键的数据,就是加密的key。所以我们还需要对key进行再次加密。即使这样逆向者还是可以通过反汇编看到我们是如何对key加密的对吧。那代码安全是不是就是无解了呢?,实际上并不是的,我们可以通过Virbox Protector,保护工具,对key加密的函数进行保护,这样可以大大增加逆向者逆向key解密算法的难度,进而保证数据库的数据安全。

VirboxProtector 在对于保护数据库应用程序场景时可以采用多层次防护策略。数据库应用承载着数据加密密钥、访问控制逻辑和敏感业务规则,一旦被逆向分析成功,攻击者就能提取出数据库密码、破解加密算法、或窃取密钥管理机制。即使数据库文件本身经过了SQLCipher加密,如果应用代码中的密钥处理逻辑被破解,整个安全防线将全面崩溃。因此,必须对数据库应用的核心代码实施深度保护。

代码虚拟化将应用中的关键函数转换为自定义虚拟机字节码,原始指令被替换成只有特定虚拟机才能解释的指令序列。逆向分析时看到的不是可读的汇编代码,而是陌生的指令体系。攻击者无法直接定位数据库初始化、密钥设置等关键逻辑,必须先完整分析虚拟机架构,工作量远超传统逆向。即使在内存中找到了数据库文件路径,也无法追踪密钥是如何传递给sqlite3_key函数的。

代码混淆通过控制流平坦化、虚假分支、指令替换等技术打乱应用结构。简单的密码验证被展开成复杂跳转网络,清晰的密钥派生流程变成间接调用链,原本几行的数据库操作膨胀成上百行等效代码。密钥可能分散存储在多个变量中,经过多次运算后才组合成最终密钥。攻击者无法简单地在sqlite3_key调用处截获密码,因为密钥的构造过程已被彻底模糊化。

——END——